『vulnhub系列』Dripping-Blues-1

『vulnhub系列』Dripping-Blues-1

下载地址:

1 | https://www.vulnhub.com/entry/dripping-blues-1,744/ |

信息搜集:

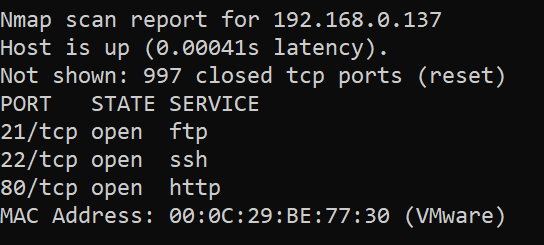

使用nmap进行本地扫描,确定Ip地址为137

1 | nmap 192.168.0.* |

访问80端口web服务,有一串文字,意思大概是被攻击了,然后开了个小玩笑

这个名字可能会有用travisscott & thugger

使用dirsearch扫描目录,只发现robots.txt

1 | dirsearch -u "http://192.168.0.137/" |

访问robots.txt 发现有一个/dripisreal.txt 和/etc/dripispowerful.html ,我们试着访问一下

发现是让我们访问一个歌词网站,并计算其中的“n words”的MD5值,这个值是ssh登录的密码

自己试了一下,我们使用py生成md5值,发现并不行,应该是猜错了,我们继续从别的地方入手

1 | 67aff0e8f24f431a9f31899e0c18839b |

漏洞利用:

因为开启了ftp服务,我们可以使用匿名登录

1 | 用户名:anonymous |

发现有一个respectmydrip.zip 文件

1 | ls #查看当前目录文件 |

解压,发现需要密码

1 | unzip respectmydrip.zip |

我们可以使用/usr/share/wordist/rockyou.txt.gz 里的字典进行暴力破解

首先使用gzip -d rockyou.txt.gz 对其进行解压

然后我们使用工具fcrackzip来进行暴力破解,得到了密码072528035

1 | 安装:apt-get install fcrackzip |

之后我们进行解压,解压出来两个文件:respectmydrip.txt 和 secret.zip

1 | unzip respectmydrip.zip |

我们查看一下respectmydrip.txt 文件,获得提示:just focus on "drip”

解压一下secret.zip ,发现也有密码,并且没有破解出来

我们回到网页,提示说注意“drip”,并且在robots中还有一个/etc下的文件,可能存在任意文件读取操作,尝试一下,成功。得到,密码:imdrippinbiatch

1 | http://192.168.0.137/index.php?drip=/etc/dripispowerful.html |

解压secret.zip试试,不对

那我们想想还有什么地方需要用到密码:没错ssh

使用留言的这两个id:travisscott & thugger 配上密码登录一下试试,成功

权限提升:

ls一下可以看到user.txt ,然后cat一下获得以下内容

1 | 5C50FC503A2ABE93B4C5EE3425496521 |

使用命令

1 | find / -perm -u=s -type f 2>/dev/null |

查看可以具有SUID权限的文件,我们发现有一个/usr/lib/policykit-1/polkit-agent-helper-1

这里需要用到github上的Pochttps://github.com/Almorabea/Polkit-exploit

然后将CVE-2021-3560.py 传到靶机,使用命令,获得Root权限

1 | python3 CVE-2021-3560.py |

成果:

除了一开始获得的user.txt我们来到root里获得root.txt

1 | 78CE377EF7F10FF0EDCA63DD60EE63B8 |